Automatisation industrielle

Comment gérer les utilisateurs et les terminaux avec le contrôle d'accès au réseau (NAC) ?

08.22.2022

La sécurité du réseau n'est pas un état figé que l'on peut atteindre et qu'il suffit de préserver au fil du temps. De nombreuses variables ont un impact sur la gestion de la sécurité du réseau.

Par exemple, dans la course entre les spécialistes de la sécurité informatique et les cybercriminels, la sécurité du réseau s'adapte en permanence à l'évolution des menaces.

À mesure que les processus deviennent plus efficaces, que les flux de travail se complexifient et se mondialisent, et que les réseaux connaissent des changements de plus en plus complexes en raison du développement technique, les cybercriminels adaptent leurs approches - ce qui signifie que les experts informatiques doivent mettre en place de nouvelles tactiques de sécurité pour défendre leurs réseaux contre ces attaques.

De nouvelles méthodes de travail viennent encore modifier la sécurité du réseau. Aujourd'hui, la sécurité doit protéger et épauler la numérisation et l'automatisation, le travail hybride et à distance, l'IIoT et le cloud.

Comment les experts informatiques peuvent-ils suivre l'évolution constante des exigences en matière de sécurité ?

Tout commence par le contrôle d'accès au réseau

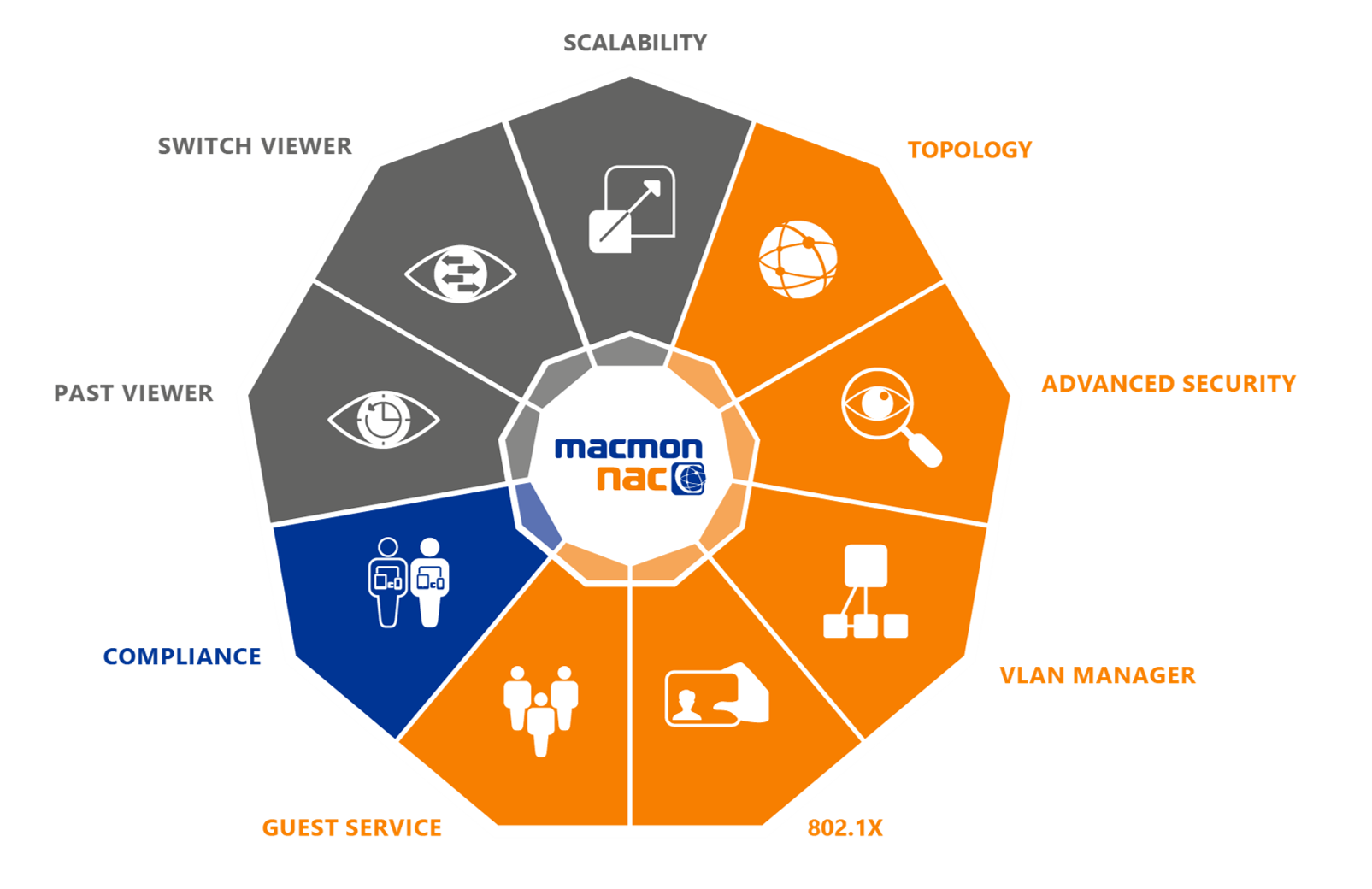

Le contrôle d'accès au réseau (NAC) améliore la visibilité et l'administration du réseau, ce qui renforce sa sécurité en empêchant les utilisateurs non autorisés et les appareils IoT d'accéder à votre réseau privé.Une solution de contrôle d'accès réseau est également facile à installer. En quelques heures, une solution NAC peut être opérationnelle pour créer une représentation graphique de votre réseau (topologie du réseau) en temps réel.

Elle offre une vue d'ensemble actualisée de tous les appareils sur le réseau, ce qui permet de voir tout ce qui s'y passe et de recevoir des alertes lorsque des appareils tentent de se connecter de manière à pouvoir refuser ou accorder l'accès au réseau. En plus de la cartographie du réseau lui-même, une solution de contrôle d'accès au réseau permet également de cartographier les connexions entre les terminaux (PC, imprimantes et tous les dispositifs IT et OT, par exemple).

Cela offre plusieurs avantages :

- Localiser rapidement les mauvaises configurations du réseau.

- Découvrir les appareils inconnus sur votre réseau

- Identifier les faiblesses et les vulnérabilités du réseau

- Identifier et surveiller efficacement les terminaux pour empêcher tout accès non autorisé

La combinaison d'une solution de contrôle d'accès au réseau avec d'autres solutions de gestion des identités et des accès - par exemple une base de données de gestion des configurations (CMDB), la gestion des actifs, des AD/LDAP et la gestion des appareils mobiles (MDM) - permet d'obtenir une vue complète et centralisée qui optimise la stabilité et la sécurité du réseau.

L'importance d'un NAC indépendant des fournisseurs

Lorsque vous choisissez un contrôle d'accès au réseau, envisagez une solution souple. Cela garantit une surveillance fiable, même lorsqu'on utilise une grande variété de composants réseau. La variabilité peut être le résultat de la fusion, de l'acquisition ou de l'expansion d'un réseau interne qui a abouti involontairement à des composants mal assortis. Une solution indépendante des fournisseurs facilite le déploiement et vous donne la certitude que la solution de sécurité est compatible avec les systèmes existants.Pour gérer pleinement les réseaux exigeants d'aujourd'hui, une solution de contrôle d'accès au réseau doit également prendre en charge tous les types de technologies d'authentification, qui vérifient si les informations d'identification d'un utilisateur correspondent à celles d'un utilisateur autorisé.

Tous les fournisseurs ne proposent pas cette fonctionnalité ou ne permettent pas qu'elle fonctionne avec d'autres technologies, telles que 802.1X et SNMP. Avec une solution NAC évolutive, il est possible d'utiliser l'infrastructure existante. Lorsqu'un changement se produit, les règles, les automatisations et les processus en arrière-plan garantissent qu'aucune mesure supplémentaire n'est requise sans l'intervention manuelle de l'administrateur informatique. Cela constitue un avantage en ce qui concerne les pouvoirs publics, par exemple lorsque les circonscriptions administratives et les structures organisationnelles changent après une période législative.

Le contrôle d'accès au réseau soutient les nouvelles méthodes de travail

La pandémie a entraîné l'apparition d'environnements de travail flexibles et hybrides qui nécessitent une collaboration virtuelle. Les solutions pragmatiques doivent préserver la capacité des employés à travailler et à communiquer efficacement tout en garantissant la confidentialité, la disponibilité et l'intégrité.Malgré les actualités relatives aux cyberattaques et les articles de presse sur les entreprises piratées faisant face à des demandes de rançon, de nombreuses entreprises ont encore du mal à sécuriser les terminaux du réseau. Selon un nouveau rapport de ThoughtLab, le nombre moyen de cyberattaques et de brèches de données signalées a fortement augmenté de 15,1 % l'an dernier par rapport à 2020 - tandis que 41 % des dirigeants ne pensent pas que leurs initiatives en termes de sécurité vont de pair avec la transformation numérique.

Une solution de contrôle d'accès au réseau vous aide à combler cette lacune en simplifiant le processus d'ajout de nouveaux dispositifs autorisés au réseau. Lorsqu'ils sont ajoutés à une liste de dispositifs de confiance, les dispositifs peuvent être intégrés de manière transparente dans le flux opérationnel de l'entreprise.

Le contrôle d'accès au réseau nécessite une gestion intelligente des dispositifs BYOD et des appareils fournis par l'entreprise.

Les appareils appartenant à l'entreprise peuvent être reconnus facilement sur le réseau en connectant un système de gestion des appareils mobiles comme source d'identité à une solution NAC. A partir de là, le dispositif peut être autorisé pour une zone réseau définie.

Les appareils BYOD sont plus compliqués. Les salariés autorisés peuvent connecter leurs appareils informatiques personnels au portail des invités de la solution de contrôle d'accès au réseau. En saisissant leur nom d'utilisateur et leur mot de passe Windows habituels, ils ont la possibilité d'enregistrer le dispositif et de le faire fonctionner au sein du réseau de l'entreprise sur la base de la politique adoptée. Une fois que les conditions d'utilisation définies pour le fonctionnement sont acceptées, l'utilisateur peut connecter le dispositif au réseau en un clic.

Après l'enregistrement, le portail des invités de la solution de contrôle d'accès au réseau n'accorde l'accès que si les données d'accès sont valides. Si un salarié quitte l'entreprise, ses terminaux personnels n'auront plus la possibilité d'accéder au réseau de l'entreprise.

Agissez dès maintenant pour donner la priorité à la sécurité du réseau

La mise en œuvre d'une solution de contrôle d'accès au réseau flexible, évolutive et efficace ajoute une valeur significative à votre approche de la sécurité du réseau. En effet, cela permet une meilleure visibilité du réseau, une réduction des cybermenaces et une optimisation des performances du réseau.

En savoir plus sur la solution de contrôle d'accès au réseau de macmon.