L’IA change les cyberattaques et les réseaux OT doivent s’y préparer

Il y a quelques années à peine, les cyberattaques étaient considérées comme de simples possibilités théoriques par de nombreuses entreprises. Les entreprises pouvaient généralement supposer qu’elles n’étaient pas des cibles stratégiques et présentaient peu d’intérêt pour les cybercriminels. Les attaques n’étaient pas perçues comme des menaces réelles.

Aujourd’hui, cependant, presque toutes les entreprises sont confrontées à des vulnérabilités posées par des problèmes de sécurité informatique et la possibilité d’une cyberattaque. Les nouvelles technologies, telles que l’intelligence artificielle générative (IA), permettent aux acteurs malveillants d’infiltrer encore plus facilement votre réseau.

Cybersécurité : la situation actuelle

La taille, le secteur et l’exposition antérieure d’une entreprise déterminent souvent son niveau de risque en matière de cybersécurité. Les infrastructures essentielles (CRITIS), telles que les infrastructures déployées dans les secteurs des transports, des télécommunications et de l’énergie, nécessitent souvent certaines mesures et normes de sécurité à des fins juridiques et de responsabilité. Même les secteurs qui ne sont pas critiques ont des normes et des exigences industrielles spécifiques à respecter, telles que la norme TISAX pour l’industrie automobile.

Bien que d'autres secteurs peuvent ne pas disposer de réglementations pour normaliser les niveaux de sécurité, cela ne signifie pas que la sécurité n’est pas importante. Les entreprises qui prennent des mesures pour se protéger constituent des partenaires commerciaux et des fournisseurs plus fiables et peuvent traiter les données des clients en toute confiance. En d’autres termes, la sécurité informatique devient également de plus en plus un facteur économique.

Comment les nouvelles technologies accélèrent les cyberattaques

Comme les technologies telles que l’IA sont de plus en plus utilisées dans les entreprises à des fins d’analyse, les acteurs malveillants profitent de cette infiltration pour rendre leurs attaques plus efficaces, qualitatives et rentables.

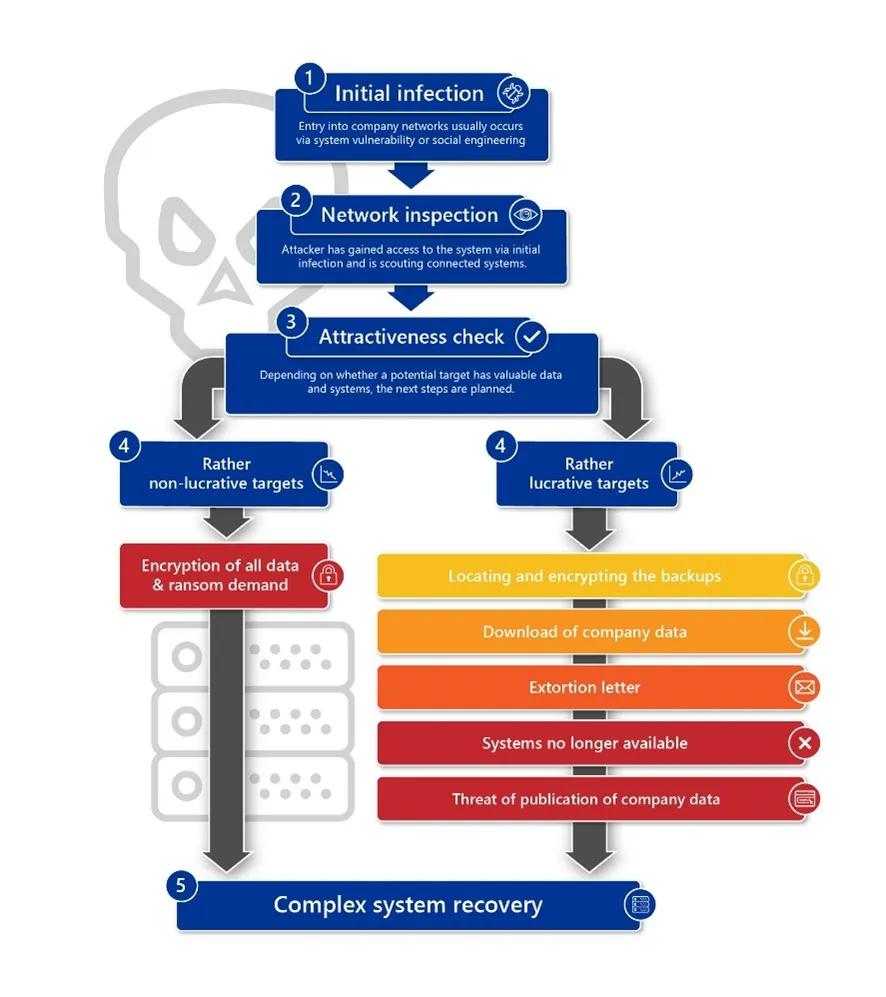

L’IA aide à créer de nouvelles opportunités pour les attaquants, en particulier lors de l’infection initiale (la méthode utilisée pour accéder à un système pour la première fois).

Prenons l’exemple de l’ingénierie sociale et des vulnérabilités des systèmes. L’IA générative rend l’ingénierie sociale beaucoup plus dangereuse. Alors que la formation de sensibilisation prépare les employés à identifier et à gérer les e-mails de phishing et les contenus douteux, l’IA peut rendre ces attaques plus difficiles à reconnaître. Cette technologie peut être utilisée pour créer des attaques de meilleure qualité adaptées à des personnes ou à des titres de poste spécifiques au sein d’une entreprise.

En plus de générer du contenu de phishing très spécifique, les générateurs de voix d’IA peuvent utiliser des informations provenant de bases de données accessibles au public (une vidéo YouTube, par exemple) pour simuler les voix de dirigeants ou de collègues. En imitant les voix de ces personnes de confiance, les mauvais acteurs créent des tentatives de phishing convaincantes qui sont plus susceptibles de tromper parce qu’elles sont plus difficiles à distinguer.

En plus d’imiter et de créer des images, des vidéos et des voix, l’IA générative peut également écrire du code, ce qui permet aux attaquants de créer plus rapidement et plus facilement des programmes malveillants spécifiques. En très peu de temps, des programmes peuvent être écrits pour détecter et exploiter automatiquement les vulnérabilités sans intervention humaine. L’IA permet également aux mauvais acteurs de cibler un plus grand nombre d’entreprises en même temps. Alors que la qualité de l’attaque augmente, le coût par attaque diminue.

Il est essentiel de sensibiliser les équipes internes à l’évolution de l’environnement de cybersécurité pour s’assurer que les attaques d’ingénierie sociale puissent être reconnues.

Préparez-vous à la récupération du système pour réduire les coûts et gagner du temps

Pour de nombreuses entreprises touchées, la récupération du système après une attaque est une tâche colossale.

Avec les nouvelles opportunités offertes aux attaquants, le moment est venu pour les entreprises qui se considéraient auparavant comme des cibles peu attrayantes de prendre des mesures de sécurité proactives. Lorsqu’une attaque ne peut être évitée, les bonnes solutions de sécurité permettent de limiter les dégâts et d'effectuer des analyses criminalistiques.

Par exemple, vous devriez avoir des systèmes en place qui vous permettent de répondre aux questions suivantes immédiatement après qu’un incident de sécurité se produit :

- Quels sont les systèmes concernés ?

- Comment l’attaquant a-t-il pu y accéder ?

- Depuis combien de temps l’attaquant est-il dans le système ?

- Quels systèmes doivent être isolés ?

- Quels systèmes doivent être réinstallés ?

- Y a-t-il eu une perte de données ?

Votre équipe doit également être en mesure d’identifier les sauvegardes antérieures au moment où l’attaquant a infiltré le système, ainsi que de vérifier si l'attaquant a installé des portes dérobées afin d'exclure la possibilité d’attaques multiples.

Le redémarrage des systèmes peut être compliqué, en particulier dans les environnements OT. Les différentes étapes de récupération du système peuvent prendre plusieurs semaines ou plusieurs mois et entraîner des pertes financières plus importantes que la cyberattaque elle-même. Par exemple, après une attaque contre un fournisseur de transport public, les systèmes d’exploitation des distributeurs de billets doivent être réinstallés. Bien que cette tâche ne nécessite pas de connaissances informatiques complexes, elle consomme un temps et des ressources précieux en obligeant les techniciens de service à travailler sur site sur chaque machine.

Dans le meilleur des cas, les étapes de récupération du système sont claires et documentées bien avant qu’une attaque ne se produise.

Sécurisez votre environnement OT

Avec macmon Network Access Control (NAC), vous gagnez en transparence, en authentification sécurisée et en contrôle d’accès granulaire sur vos réseaux critiques pour améliorer la cybersécurité.

Vous pouvez sécuriser votre environnement OT en gardant tous les périphériques non essentiels hors du réseau et en créant des zones de sécurité basées sur la criticité. Des informations sur le système d’exploitation, le nom de domaine et le nom de périphérique d’un point de terminaison sont collectées pour identifier distinctement les appareils connectés. Ces informations peuvent ensuite être utilisées pour détecter, repousser et localiser les attaques de toutes sortes.

Liens associés :

- 6 bonnes pratiques pour faire progresser la sécurité OT dans le contexte de la convergence IT/OT

- Sécurité informatique et sécurité OT : quelles sont les principales différences ?

- Interopérabilité et disponibilité : ennemis ou alliés en matière de cybersécurité ?